In der letzten Zeit erhielt ich ein paar Spammails, welcher einfach zu erkennen waren – da diese schlecht gemacht waren. Jedoch gibt es auch Mails welche besser nachgemacht sind oder gar echte Mails, welche bei Angriffen abhanden gekommen sind und sich auf echte Kommunkation beziehen. Dagegen gibt es einen Schutz (welcher natürlich nur greift, wenn man selber und auch die Gegenseiten DKIM auswerten).

Achtung: Dieser Schutz greift nur, wenn jemand ihre Echte Emailadresse verwenden hat – dies ist kein Schutz dagegen, wenn jemand nur ihren Namen verwendet – so habe ich schon einige Beispiele gesehen, das jemand die Adresse wie folgt im Outlook darstellte wie Klare Mustermann (klara@mustermann.de), wenn man jedoch mit der Mouse über die Emailadresse ging oder die Eigenschaften des Kontaktes anzeigte die Adresse tatsächlich angreifer@geheim.de war. Davor ist dies natürlich kein Schutz, da nur der Name um die gefälschte Adresse erweitert wurde.

Gehen Sie ins Microsoft 365 Defender Admincenter (das DKIM Modul wurde dorthin verschoben) unter https://security.microsoft.com/dkimv2 und melden Sie sich an.

Sie sollten nun alle ihre Domain sehen mit dem Domaintyp „Authoritativ“.

Ich erstelle hier das Beispiel anhand meiner Domain/Tenant – da diese eh öffentliche Informationen enthalten, stellt dies kein Sicherheitsproblem dar.

Dort sind ihre Microsoft-Tenant-Domains (mein Beispiel):

- leibling.mail.onmicrosoft.com

- leibling.onmicrosoft.com (Standardsignaturdomäne)

Wenn sie auf dem letzteren Punkt gehen, sollte dieser aktiviert sein.

Wenn sie auf den oberen Punkt gehen und dieser nicht aktiviert sein sollte, dann aktivieren Sie diesen. Da die Domain von MS selber verwaltet wird, werden die benötigten Einstellungen automatisch vorgenommen.

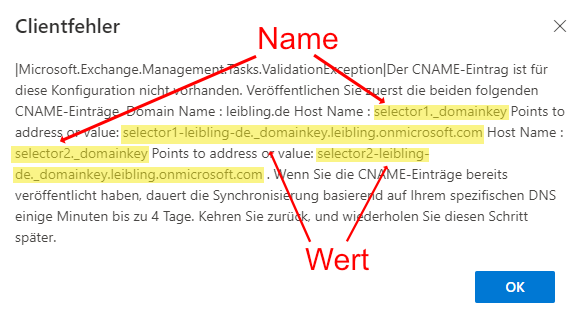

Nun kommen wir zu den eigentlichen Domains – gehen Sie auf die erste Domain und wählen sie aktivieren. Sie erhalten nun eine Fehlermeldung, welche die benötigen Informationen enthält. Sollte

Microsoft verwaltet die DKIM Signaturen selber, hat diese jedoch in der „Standardsignaturdomäne“ eingetragen. Wir müssen nun im DNS für jede Domain folgende CNAME Einträge erstellen (die Werte sind in der Meldung enthalten):

In meinem Beispiel, sind diese wie folgt:

- Name: selector1._domainkey Wert: selector1-leibling-de._domainkey.leibling.onmicrosoft.com

- Name: selector2._domainkey Wert: selector2-leibling-de._domainkey.leibling.onmicrosoft.com

Nach einer kurzen Wartezeit (abhängig davon wie schnell ihr Nameserver ist) sollten Sie DKIM aktivieren können.

Wiederholen Sie dies nun für alle weiteren Domains.

Wenn sie nun eine Email an eine andere Domain senden, sollten Sie im Emailheader (über Outlook z.B. eine Email öffnen in einem eigenen Fenster und dort dann auf Datei > Eigenschaften > Internetkopfzeile) sehen können, das diese erfolgreich mit DKIM Signiert wurde:

RC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

40.107.135.99) smtp.rcpttodomain=beispiel.de smtp.mailfrom=leibling.de;

dmarc=bestguesspass action=none header.from=leibling.de; dkim=pass (signature

was verified) header.d=leibling.de; arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=leibling.de] dkim=[1,1,header.d=leibling.de]

dmarc=[1,1,header.from=leibling.de])