Da die OPNsense eine Suricata integration hat und auch per Agent in mein „FreeSOC“ (genauer gesagt in Wazuh) integriert werden kann, habe ich mich dazu entschlossen meine Sophos UTM (kostenlose Home Lizenz) umzustellen auf die kostenlose OPNsense (Community Lizenz).

Installation der OPNsense:

- Download und Installation des ISO Images

- Erstellen einer VM (4 Netzwerkkarten, 4 Kerne, 4 GB Ram, 80 GB HDD, Typ Andere – FreeBSD 13 64 Bit, Autostart der VM aktivieren)

- Netzwerke wie folgt:

- LAN1 = Lokales Netz

- LAN2 = Web

- LAN3 = ALL_VLANS

- LAN4 = Offline

- Booten vom Medium (ISO nicht USB)

- Anmelden mit „installer“ und „opensense“

- Installation der OPNsense

- Anschließend auf der virtualisierer Console die IP Adresse des LAN Interfaces anpassen

- Anmelden an der Webgui (https://ip)

Anschließend das Design anpassen:

- Per WinSCP anmelden

- Das FreeSOC Theme nach /usr/local/opnsense/www/themes/ kopieren

- Unter System > Settings > General > Theme das freesoc Theme auswählen

Anpassungen am Webzugriff:

- Einstellen der Hostname, Domain, Timezone, DNS Servers, DNS Searchlist und deaktivieren von Allow DNS Servers list to be overridden by DHCP/PPP on WAN unter System > Settings > General

- Umstellen des Verwaltungsports auf 4444 unter System > Setting > General >

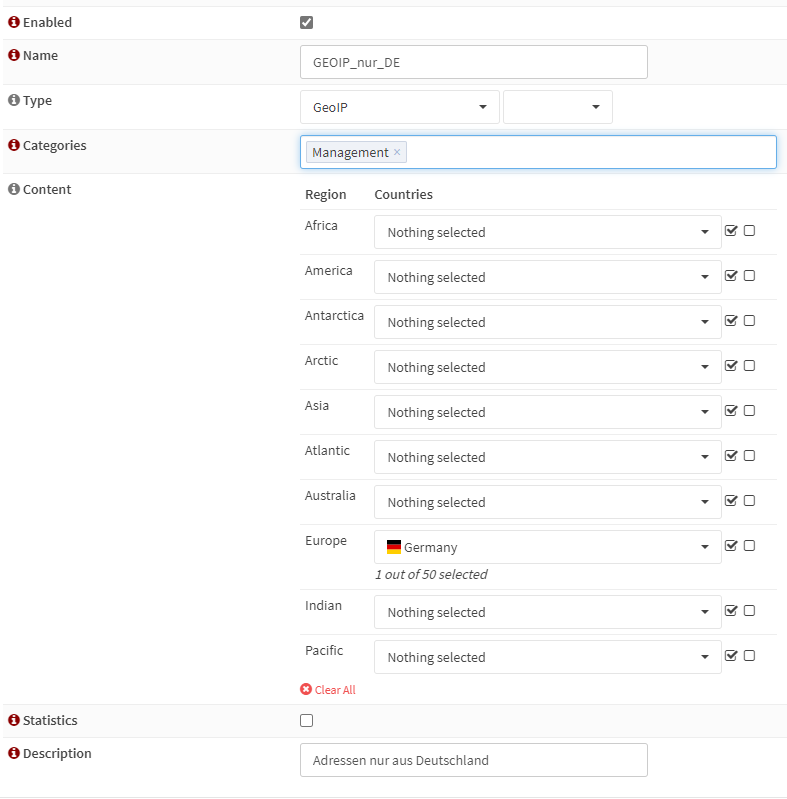

- Aktivieren von GEOIP unter Firewall > Aliases > GeoIP Settings und erstellen eines Aliases:

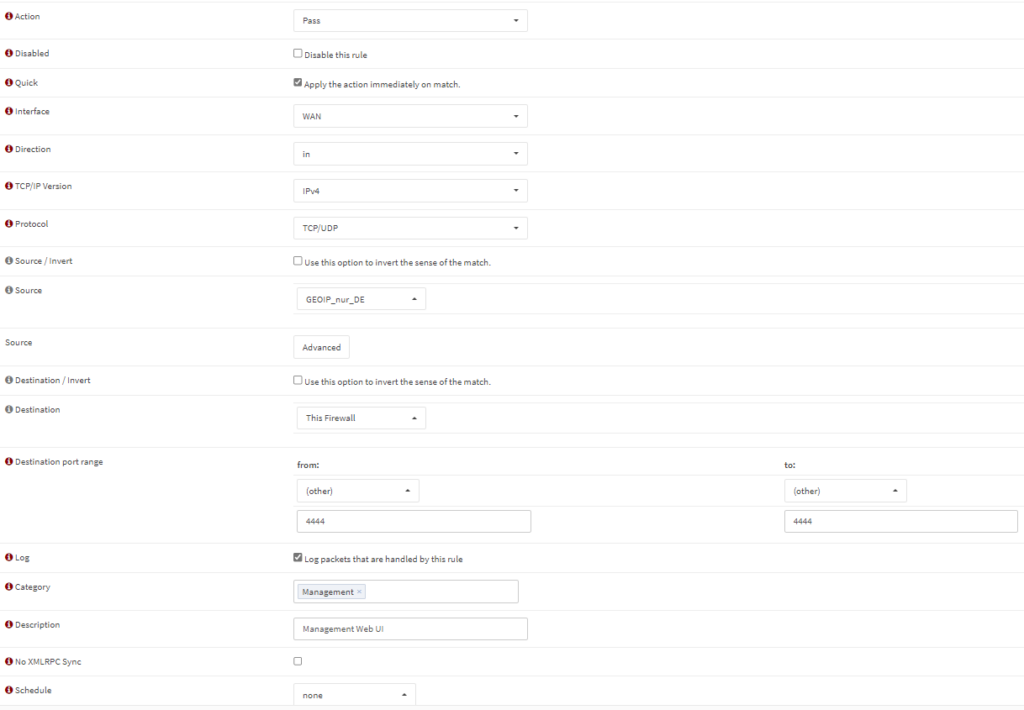

- Erstellen einer Firewallregel unter Firewall > Rules > WAN:

- Installieren des Plugins so-crowdsec (System > Firmware > Plugins) und aktivieren des Plugins (Services > CrowdSec > Settings).

- Anschließend den Dienst starten unter System > Diagnostics > Services.

VPNs einrichten:

Die Sophos kennt nur 2 VPN Möglichkeiten – IPSec und OpenVPN. IPSec fällt leider unter meinen Bedingungen heraus (dynamische IP Adresse und Double NAT) – jedoch sind auch die Möglichkeiten für OpenVPN sehr limitiert – es ist nur möglich die, auf der Sophos erstellte Konfigdatei zu zerlegen und die Punkte einzeln nachzubauen. Das machte jedoch TLS Handshakeprobleme – so das ich aufgegeben habe.

Ich habe mich dann dazu entschieden eine eigene OPNsense im Rechenzentrum zu positionieren und von dort in die Netze zu Route, welche über weitere Sophos VPNs angebunden sind.

Das OpenVPN SSL VPN ist relativ schnell eingerichtet und hat den Vorteil, das es auch per NAT funktioniert – oder gar durch Proxyservern.

Weitere Punkte später:

- Suricata einrichten

- Wazuh Agent installieren

- DNS einrichten und erlauben

- Firewallregel zu Wazuh

- VPNs einrichten

- Postfix Mailrelay