Sicherheit wird immer wichtiger, um eine zentrale Übersicht über das Netzwerk zu haben, bietet es sich an ein SOC (Security Operation Center) einzurichten um alle Meldungen dort zu sammeln und auszuwerten. Damit diese Daten zusammengeführt werden und ausgewertet werden können, bietet sich ein SIEM (Security Information and Event Management).

Ein solches Tool ist WAZUH Server, welchen ich evaluiere für mein Home Netzwerk. Dies ist jedoch sehr umfangreich und werde ich nach und nach einrichten / erweitern.

Ich möchte gerne den folgenden Stand erreichen:

- Meine Server und Workstations sollen Sicherheitsrelevante Informationen sammeln und bei bedarf melden (am liebsten per Email)

- Meine Server und Workstations sollen Sicher sein (scannen nach CVE usw.) und bei bedarf melden (am liebsten per Email)

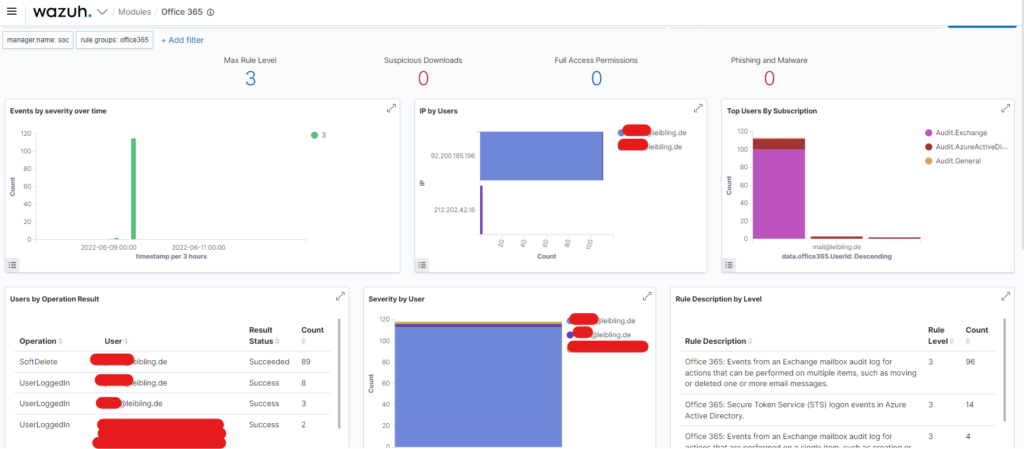

- Ich möchte sehen, was bei mir mit Office 365 passiert

Später möchte ich noch folgendes:

- Reports/Mails sollen angepasst werden (Logo, Farbe, Design)

- Meine Netzwerkkomponenten sollen ihre Informationen zu WAZUH senden

Basis wird dazu eine VMWare VM basierend auf Ubuntu Server 22.04 LTS.

Starten wir mit der VM:

Laden sie das Ubuntu Server 22.04 LTS Image herunter und laden sie es in einem VMWare Datestore (ich lege dazu auf der größten LUN einen Ordner Install an und lade sie dorthin).

Update: Da ich vermehrt Probleme mit Filebeat hatte – habe ich zu CentOS8 gewechselt!

Erstellen Sie eine VM mit den folgenden Werten:

- Ubuntu -> CentOS8Server

- 4 CPU Kerne

- 8 GB RAM

- 250 GB Festplatte

- CD Rom Laufwerk, verbunden mit den oben hochgeladenen ISO

Installieren Sie nun die VM und Dokumentieren sie sich die Zugangsdaten. Ich setze direkt wenn möglich die folgenden Optionen:

- Hostname (am besten direkt im DNS Intern und Extern angeben sofern möglich)

- IP Adresse festlegen, ggf. direkt Firewall einstellen

- Falls nicht benötigt IPv6 und lokale Firewall deaktivieren

- Uhrzeit einstellen (https://leibling.de/vmware-uhrzeitsynconisation-einrichten/ und https://wiki.ubuntuusers.de/Systemzeit/).

- System updaten

- Open-VM Tools installieren (falls benötigt)

- Falls möglich Datensicherung einrichten (z.B. Veeam Backup Agent Linux oder Veeam Backup and Replication).

- Danach herunterfahren und ein Snapshot erstellen

Offener Punkt: Da der Server einen niedrigen SCA Score hat und einige Angriffsfläche bietet, sollte der Server gehärtet werden (Stichwort: Hardeningscript). Dieser Punkt folgt noch (Server steht derzeit in einem eigenem Netz, Zugriff nur über WAF)!!!

Nun kann nach dieser Anleitung WAZUH Server installiert werden.

Nach dieser Anleitung kann dann Office 365 eingebunden werden (Achtung, Probleme bei 2FA Aktivierung!)

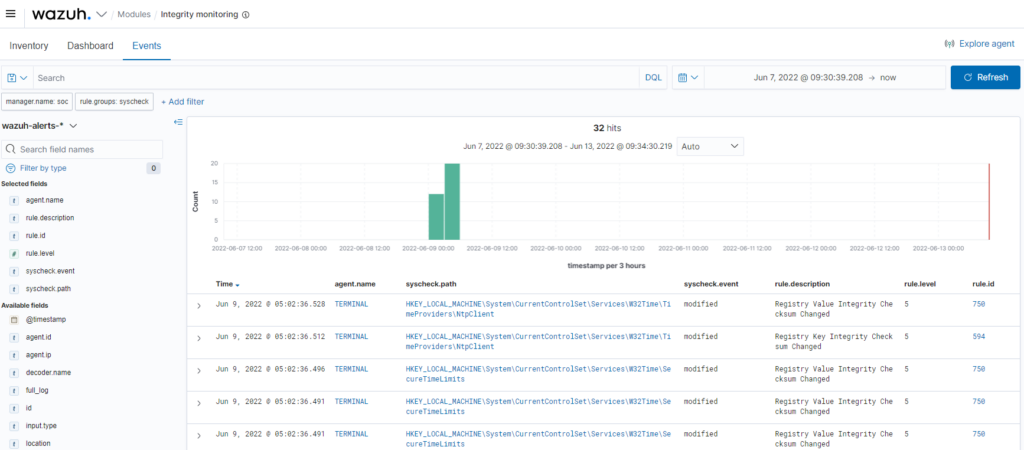

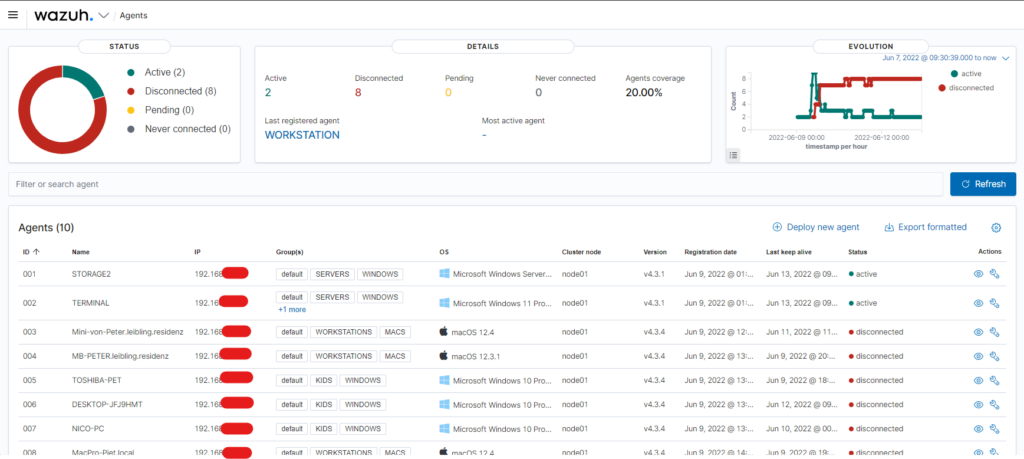

Dann die Agents einrichten und die Überwachung aktivieren mitsamt Vulnerability Detection.

Veröffentlichen über Sophos UTM Web Protection mit Let’s Encrypt Zertifikat.

Später folgt noch:

- Defender Logs auswerten

- Abgleich Malicous Files mit CDB.

- Abgleich Malicious URLs.

- Integration von AbuseIPDB.

- Integration von Virustotal (lädt nur Hashwert hoch – nicht die Datei!)

- Integration von YARA.

- Decoder erstellen für Ubiquiti und Sophos.

- Monitoring einrichten

- FIM, Mytre und Compliance einrichten.

- HTTP Weiterleitung zu HTTPS.

- Benutzung (oder Versuch) MSDT warnen.

- Warnung Nutzung Office 365 aus anderen Ländern oder abgriff großer Datenmengen.

- Verbinden mit MISP um automatisch verdächtige Befehle, Dateien, Emailadressen und URLs zu prüfen.

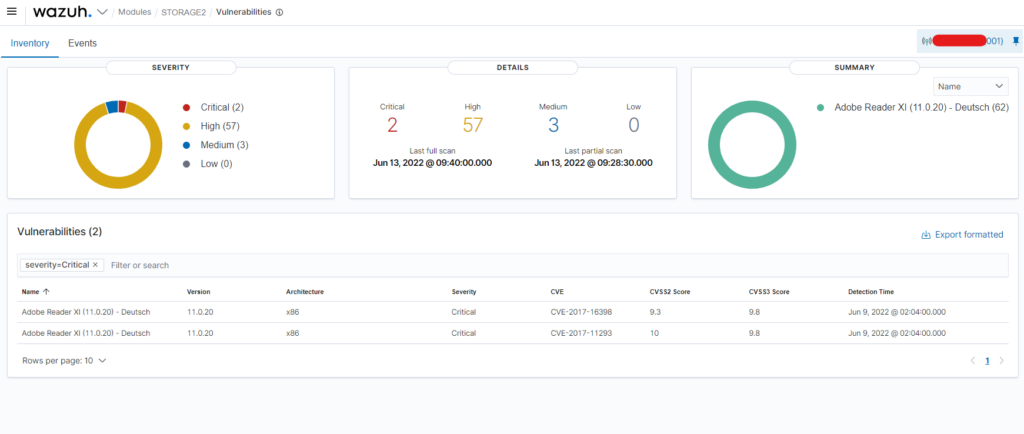

Hier mal ein paar Bilder (um ein paar Einträge im CVE Scanner zu erzeugen, habe ich absichtlich mal eine alte Version vom Adobe Acrobat Reader installiert):

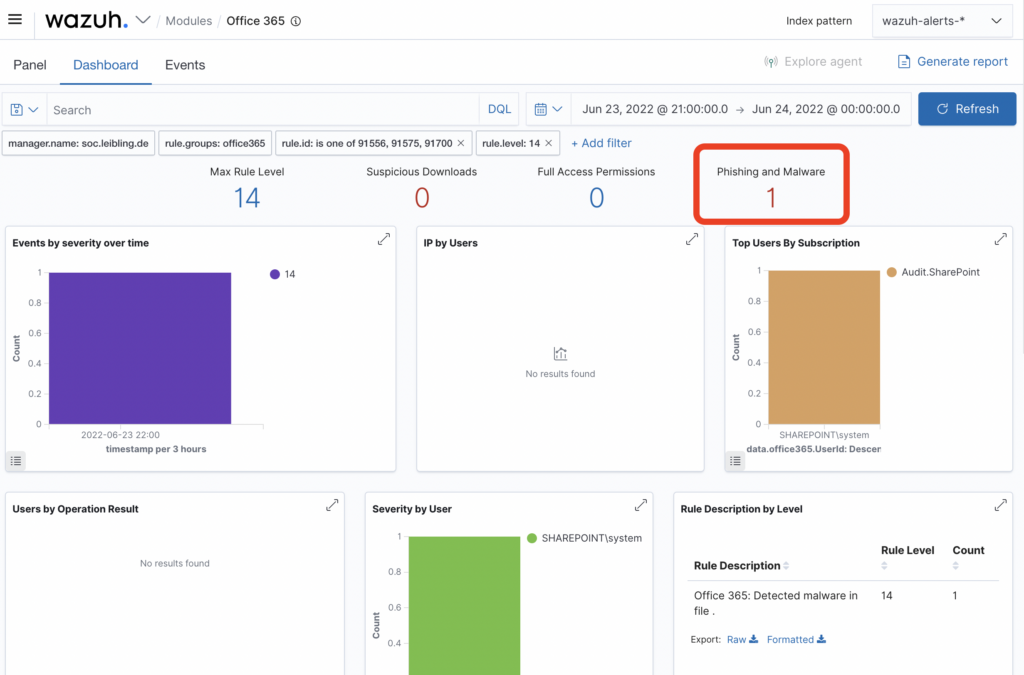

Unter anderem biete auch Office 365 eine Erkennung von Malware und Phishing – hier mal eine Exceltestdatei mit Macro und Eicar Signatur. Hier ein Bild, wenn diese in Office 365 gefunden wird und in Wazuh angezeigt wird: